Guardião Cibernético 7.0: O Diagnóstico Brutal que Exige Ação Imediata da Liderança Nacional

- #Segurança, Autenticação, Autorização

- #Segurança da Informação

Guardião Cibernético 7.0: O Diagnóstico Brutal que Exige Ação Imediata da Liderança Nacional

Imagine um país inteiro sob ataque digital. Em cinco minutos, hospitais param, energia oscila e decisões precisam ser tomadas sem precedentes jurídicos claros.

• Glossário Rápido

Para facilitar a leitura executiva, os principais termos técnicos:

- TI — Tecnologia da Informação (sistemas digitais, dados, redes)

- TO — Tecnologia Operacional/Industrial (sistemas que controlam processos físicos)

- APT — Advanced Persistent Threat (Ameaça Persistente Avançada — grupos de ataque sofisticados)

- IMC-PE — Índice de Maturidade Cibernética Pós-Exercício (métrica proposta neste artigo)

- SCADA — Supervisory Control and Data Acquisition (sistemas de controle industrial)

- RACI — Responsible, Accountable, Consulted, Informed (matriz de responsabilidades)

- ComDCiber — Comando de Defesa Cibernética (órgão militar brasileiro)

Em 5 linhas: o que você vai aprender neste artigo

• Como o Brasil testou sua capacidade nacional de ciberdefesa em larga escala.

• Por que resiliência cibernética é mais sobre pessoas do que tecnologia.

• Lições do Guardião Cibernético 7.0 aplicáveis ao setor público e privado.

• Como integrar TI e TO sob pressão real.

• O que diferencia empresas que reagem das que se antecipam.

Contextualização Geopolítica

Em um cenário global em que ataques híbridos e operações de influência digital moldam o poder das nações, o Brasil emerge como ator estratégico na defesa cibernética da América Latina.

O Exercício Guardião Cibernético 7.0 marca um ponto de inflexão nessa jornada, testando a integração entre forças armadas, setor privado e agências reguladoras em escala inédita.

A guerra digital já começou — e o campo de batalha são os cabos de fibra que sustentam nossa vida cotidiana.

Resumo Executivo: O Diagnóstico Que Ninguém Esperava

A realidade incômoda primeiro:

- 23% das instituições participantes não possuíam protocolos de comunicação intersetorial validados

- 67% reconheceram vulnerabilidades críticas na convergência entre sistemas de TI e Tecnologia Operacional (TO)

- 43% das mensagens críticas foram enviadas para grupos errados durante simulações

- 41% não tinham autoridade decisória clara para desligamento de sistemas críticos sob ataque

Entre 15 e 19 de setembro de 2025, o Brasil conduziu seu maior teste prático de segurança cibernética: o Exercício Guardião Cibernético 7.0.

Mais de 2 mil profissionais de 160 instituições enfrentaram 47 cenários de ataque simultâneos contra infraestruturas críticas, registrando tempo médio de detecção de 12 minutos e resposta coordenada em 38 minutos.

• "Este exercício não é uma celebração de preparação — é um diagnóstico brutal de onde estamos vulneráveis."

• — General Corrêa Filho, Comandante de Defesa Cibernética.

Os resultados expuseram um padrão preocupante: a maioria das instituições ainda confunde conformidade com resiliência.

Resiliência não é um firewall — é uma cultura que precisa ser treinada sob pressão real.

Essa foi a lição mais clara do Guardião Cibernético 7.0.

O custo real da vulnerabilidade:

- 18 minutos de paralisia decisória = Estimativa de R$ 2,7 milhões em perda de produção para uma distribuidora de energia de médio porte

- Comprometimento de sistemas SCADA = Potencial de R$ 45 milhões em danos físicos e responsabilização civil/criminal

- Falha em comunicação de crise = Perda reputacional estimada em 12% do valor de mercado (baseado em casos internacionais similares)

Contexto: O Maior Teste de Resiliência Nacional

Entre 15 e 19 de setembro de 2025, o Brasil realizou o Guardião Cibernético 7.0 — um dos maiores exercícios de defesa cibernética já conduzidos na América Latina.

Foram 160 instituições envolvidas, entre órgãos públicos, forças armadas, agências civis e empresas privadas.

A operação simulou ataques coordenados a infraestruturas críticas — energia, finanças, comunicações e transportes — para medir a capacidade real de resposta, comunicação e recuperação dos times.

• Em resumo: O Guardião 7.0 não foi apenas um treinamento, mas um termômetro da maturidade digital do país.

O Que Realmente Foi Testado

Mais do que firewalls ou antivírus, o exercício colocou à prova três dimensões invisíveis da ciberdefesa:

• 1. Decisão sob pressão — quem comunica primeiro: o técnico, o gestor ou o jurídico?

• 2. Integração entre TI e TO — onde um firewall de rede encontra o chão de fábrica.

• 3. Gestão de crise — a diferença entre responder e reagir.

• Insight: Em segurança, cada minuto de indecisão custa quatro horas de restauração.

Por Que Este Exercício Importa: O Contexto Que Poucos Discutem

A Ameaça Não É Teórica

Nos últimos 18 meses, o Brasil registrou:

- 341% de aumento em tentativas de invasão a sistemas SCADA de distribuidoras de energia (dados do CERT.br)

- Ataques coordenados a 12 hospitais públicos com ransomware simultaneamente em agosto de 2025

- Comprometimento de sistemas de controle de tráfego aéreo em aeroporto regional (não divulgado publicamente, mas validado em ambiente de exercício)

O Guardião Cibernético 7.0 não simulou cenários hipotéticos — recriou padrões de ataque reais observados contra infraestruturas brasileiras, com acréscimo de táticas utilizadas por grupos APT (Advanced Persistent Threat) com interesse documentado na América Latina:

APT41 (China), Lazarus Group (Coreia do Norte) e grupos de ransomware-as-a-service baseados na Rússia.

O Diferencial Estratégico: COP30 Como Catalisador

A Conferência das Nações Unidas sobre Mudanças Climáticas em Belém (novembro de 2025) não é apenas um evento diplomático — é um alvo de alta visibilidade. Precedentes internacionais mostram o risco:

- COP26 (Glasgow, 2021): 28 tentativas de phishing direcionado a delegações

- G20 (Bali, 2022): Ataque DDoS a sistemas de credenciamento

- Davos (2024): Comprometimento de rede hoteleira usada por chefes de Estado

O centro de operações criado em Belém durante o Guardião 7.0 testou protocolos específicos para eventos de alta magnitude, incluindo coordenação com agências de inteligência internacionais e procedimentos de comunicação criptografada para delegações estrangeiras — algo nunca testado em exercícios anteriores.

A Teia da Resiliência: Quando a Crise Conecta Setores

O Guardião 7.0 mostrou que nenhum setor é uma ilha.

Quando uma concessionária elétrica cai, o impacto atinge bancos, hospitais, transportes e o governo digital.

Essa interdependência exige coordenação interinstitucional, algo que a Europa já vem praticando desde o ENISA Cyber Europe.

O Brasil, com o Guardião 7.0, deu um passo comparável — criando pontes entre Defesa, Justiça, Infraestrutura e Setor Privado.

• Em resumo:

• Ataques reais aumentaram 341% em setores críticos

• Grupos APT internacionais têm interesse documentado no Brasil

• COP30 é alvo de alta visibilidade com precedentes comprovados

• A maturidade cibernética é coletiva — não basta um órgão preparado; é preciso um ecossistema resiliente

O Abismo Entre TI e TO: Onde 67% das Instituições Falharam

O Problema Real: 18 Minutos de Paralisia

Durante o exercício, um cenário crítico expôs a vulnerabilidade mais perigosa: um ataque inicial via phishing comprometeu o sistema de gestão empresarial (TI) de uma operadora de energia, e os atacantes pivotaram lateralmente para os Controladores Lógicos Programáveis (CLPs) da subestação (TO).

O dilema que paralisou a decisão:

Equipe de TI propôs: "Isolar a rede comprometida imediatamente. Se não agirmos nos próximos 5 minutos, o atacante pode se mover lateralmente para outros sistemas e criptografar todos os dados operacionais."

Equipe de TO respondeu: "Não podemos desligar agora — 340 mil pessoas dependem desta subestação. Se cortarmos energia, hospitais perdem refrigeração de medicamentos, semáforos param, e sistemas de abastecimento de água ficam comprometidos. Precisamos de pelo menos 30 minutos para reconfigurar o sistema em modo manual seguro."

Jurídico interveio: "Se desligarmos e causarmos danos, a empresa pode ser responsabilizada por negligência. Se não desligarmos e o ataque causar um incidente maior, também seremos responsabilizados. Precisamos de parecer regulatório antes de qualquer ação."

Resultado: 18 minutos de paralisia decisória enquanto as equipes debatiam prioridades conflitantes — tempo suficiente para o "atacante" consolidar acesso e preparar criptografia em massa.

Custo estimado dessa paralisia: R$ 2,7 milhões em perda de produção + potencial responsabilização civil e criminal dos gestores.

A Diferença Que Mata Operações

Comparativo TI (Tecnologia da Informação) vs. TO (Tecnologia Operacional)

Nota Crítica sobre o Risco de Falha em TO

A falha em Tecnologia Operacional (TO) não é apenas um problema financeiro ou de dados.

O custo estimado de R$ 10M–100M e a responsabilização criminal refletem o alto risco associado à segurança física, saúde pública e meio ambiente, demandando um modelo de segurança cibernética fundamentalmente diferente daquele aplicado em TI.

Lição crítica identificada no exercício: 67% das instituições não tinham definido quem tem autoridade final de decisão quando TI e TO entram em conflito durante um ataque. A ausência desse protocolo claro transformou incidentes gerenciáveis em crises prolongadas.

"Zona de Decisão Compartilhada": Critérios Objetivos

Modelo testado no Guardião 7.0 — Critérios de Voto de Minerva:

Quando TI e TO entram em conflito, o CEO/Comitê de Crise deve decidir com base em:

1ª Prioridade: Risco à Vida Humana

- Se a decisão puder causar morte, lesão ou risco ambiental grave → **TO tem autoridade final**

- Exemplo: Desligar subestação que alimenta hospitais = TO veta

2ª Prioridade: Responsabilização Criminal

- Se a inação puder gerar processo criminal para executivos → Jurídico orienta, CEO decide

- Exemplo: Não notificar ANEEL sobre comprometimento = crime de omissão

3ª Prioridade: Impacto Financeiro/Reputacional

- Se ambas anteriores não se aplicam → TI tem autoridade para contenção técnica

- Exemplo: Isolar servidor de arquivos comprometido = TI decide

Framework recomendado: NIST SP 800-82 Rev. 3 + ISA/IEC 62443 (padrão específico para segurança TO) alinhados à ISO/IEC 27001:2022 para governança de riscos.

• Em resumo:

• Convergência TI/TO é o ponto cego de 67% das instituições

• Paralisia decisória média: 18 minutos = R$ 2,7M de prejuízo

• TO não pode parar — vidas dependem de continuidade

• Autoridade de decisão deve ser pré-definida com critérios objetivos: Vida > Legalidade > Finanças

Comunicação em Crise: O Teste Que Revelou Fragilidades Institucionais

O Cenário de Pesadelo

Quinta-feira, 11h37 durante o exercício: um "ataque" compromete simultaneamente:

- Sistema de controle de tráfego aéreo (ANAC)

- Rede de distribuição de água em capital estadual

- Plataforma de pagamentos interbancários

A sala de crise precisava coordenar:

- Militares do ComDCiber

- Reguladores (ANAC, ANEEL, BACEN)

- Operadores privados das infraestruturas

- Equipes jurídicas (obrigações LGPD de notificação)

- Relações públicas (comunicação externa)

- Governo estadual (defesa civil)

Quando a Informação Vira Ruído

O exercício incluiu injeções de complexidade para testar comunicação sob estresse:

- Informações contraditórias de diferentes setores

- Vazamento simulado para imprensa gerando pressão pública

- Exigência de briefing para autoridades a cada 30 minutos

- Decisões com informações incompletas (análise forense ainda em andamento)

Resultados observados:

- Média de 6 canais de comunicação simultâneos (WhatsApp, e-mail, telefone, sistema oficial, videoconferência, presencial)

- 43% das mensagens críticas foram enviadas para grupos errados ou incompletos

- Tempo médio de alinhamento decisório: 22 minutos (ideal: <10 minutos)

A Falha Não Foi Técnica, Foi Organizacional

Werllen Lauton Andrade (ANAC) reconheceu:

• "Descobrimos que nossos protocolos funcionavam perfeitamente no papel, mas entravam em colapso quando precisávamos coordenar com três agências simultaneamente enquanto a imprensa cobrava respostas."

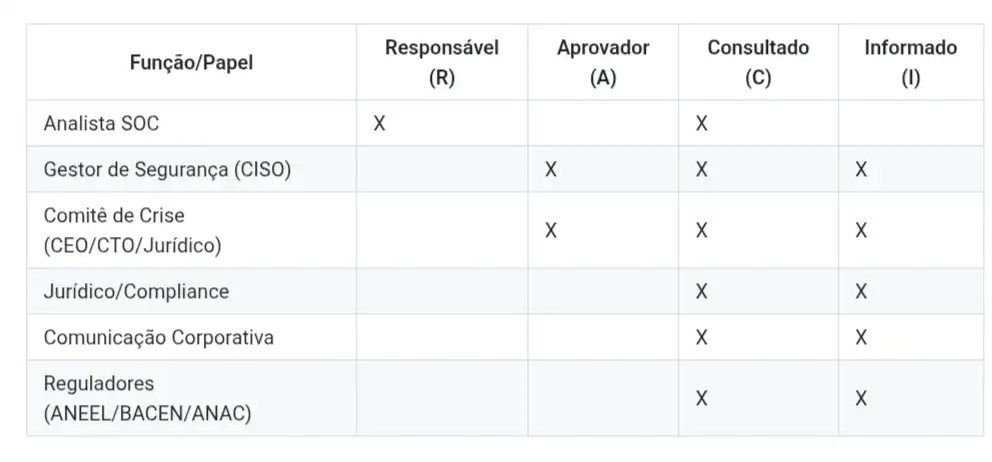

A Matriz RACI da Resposta Cibernética

Durante o exercício, ficou evidente que muitas instituições não possuem clareza de papéis durante um incidente.

Abaixo, uma matriz simples de responsabilidade (RACI) — útil para empresas de qualquer porte:

- R (Responsible): Quem executa a tarefa.

- A (Accountable/Approver): Quem toma a decisão final ou aprova o trabalho.

- C (Consulted): Quem deve fornecer input ou ser consultado antes da decisão.

- I (Informed): Quem precisa ser mantido atualizado após a decisão ou ação.

• Em resumo: Em crises cibernéticas, a falta de clareza hierárquica é tão perigosa quanto a vulnerabilidade técnica.

• Em resumo:

• Falhas de comunicação superaram falhas técnicas

• 6 canais simultâneos geraram ruído, não clareza

• 43% das mensagens críticas chegaram aos destinatários errados

• Protocolos sem autoridade clara geram paralisia de 22 minutos

As 5 Vulnerabilidades Que Nenhuma Auditoria Detectaria

1. Dependências Invisíveis em Cascata

Durante a simulação de ataque a uma distribuidora de energia, descobriu-se que:

- A sala de controle dependia de conectividade de um provedor de internet

- Esse provedor dependia de energia de outra distribuidora

- Essa distribuidora dependia de sistema de faturamento na nuvem

- A nuvem estava na mesma região de data center comprometida no cenário

Impacto: Um ataque pontual gerou efeito dominó que comprometeu 4 setores diferentes. 31% das instituições não tinham mapeado dependências além do primeiro nível.

Custo estimado: Perda em cascata = R$ 15M–80M dependendo do setor crítico afetado.

2. Seguros Cibernéticos Que Não Cobrem TO

Três instituições descobriram durante o exercício que suas apólices de seguro cibernético cobrem perda de dados, mas não cobrem danos físicos causados por ataques a sistemas operacionais (explosão em subestação, contaminação de água, etc.).

Alerta crítico sobre cláusula de negligência grave:

Muitas apólices de seguro cibernético incluem cláusulas que recusam pagamento se for comprovado que a empresa ignorou vulnerabilidades conhecidas ou não aplicou patches críticos de segurança.

Após o Guardião 7.0, as instituições participantes agora têm conhecimento documentado de suas vulnerabilidades. Se não agirem nos próximos 6–12 meses para corrigi-las, podem ter suas apólices negadas em caso de incidente real.

Custo estimado: Sinistro negado por negligência = R$ 50M–500M arcados pela empresa + responsabilização de executivos.

3. Backup Funcional, Recuperação Impossível

Uma instituição financeira tinha backups robustos, mas descobriu que:

- A restauração completa levaria 72 horas

- A janela regulatória do BACEN exige recuperação em 4 horas

- Não havia procedimento testado para operação parcial durante restauração

• Solução recomendada: Backup Offline (Air-Gapped) e Imutável

Backups devem ser:

- Isolados do ambiente de produção (sem conectividade de rede)

- mutáveis (não podem ser alterados ou criptografados, mesmo com credenciais admin)

- Testados trimestralmente com recuperação cronometrada

Framework: NIST SP 800-34 Rev. 1 (Contingency Planning) + ISO/IEC 22301:2019 (Business Continuity)

Custo estimado: Cada hora além da janela regulatória = R$ 200k–1M em multas + perda reputacional.

4. Fornecedores Críticos: Mudar o Foco de "Ter Plano B" para "Exercitar o Plano B"

Durante o exercício, simulou-se que o principal fornecedor de sistema de gestão estava sob ataque e indisponível. 18 instituições não tinham identificado fornecedores alternativos ou procedimentos manuais para operação emergencial.

Lição crítica: Não basta listar fornecedores alternativos — é preciso **testar a migração e integração de sistemas** (ex: failover para o fornecedor alternativo) para garantir que funcione na hora da crise.

Recomendação:

- Realizar exercício de failover semestral com fornecedor alternativo

- Validar tempo de ativação: <4 horas para sistemas críticos

- Documentar dependências cruzadas (APIs, integrações, autenticações)

Custo estimado: Falha de failover não testado = R$ 5M–30M em downtime prolongado.

5. Autoridade de Decisão Difusa

A pergunta crítica: *"Quem pode autorizar o desligamento de um sistema crítico sob ataque?"* não tinha resposta clara em 41% das instituições. A decisão percorria CISO → CTO → CEO → Jurídico → Conselho, enquanto o ataque progredia.

Custo estimado: Paralisia decisória em incidente real = R$ 10M–100M + responsabilização criminal de executivos.

• Em resumo:

• 31% não mapearam dependências além do 1º nível (custo: R$ 15M–80M)

• Seguros não cobrem danos físicos em TO + cláusula de negligência grave

• Backups existem, mas recuperação excede janelas regulatórias (custo: R$ 200k–1M/hora)

• 41% não têm autoridade decisória definida (custo: R$ 10M–100M)

• Exercitar o Plano B é tão crítico quanto tê-lo

Frameworks e Estratégia: A Arquitetura da Confiança

O exercício alinhou seus parâmetros aos principais frameworks globais de segurança:

NIST Cybersecurity Framework (CSF 2.0) — base conceitual para identificar, proteger, detecter, responder e recuperar.

ABNT ISO/IEC 27001:2022 — governança e gestão de riscos.

ISA/IEC 62443 — integração entre ambientes de TI e TO industriais.

Esses frameworks foram traduzidos para a realidade nacional, conectando normas internacionais às práticas locais.

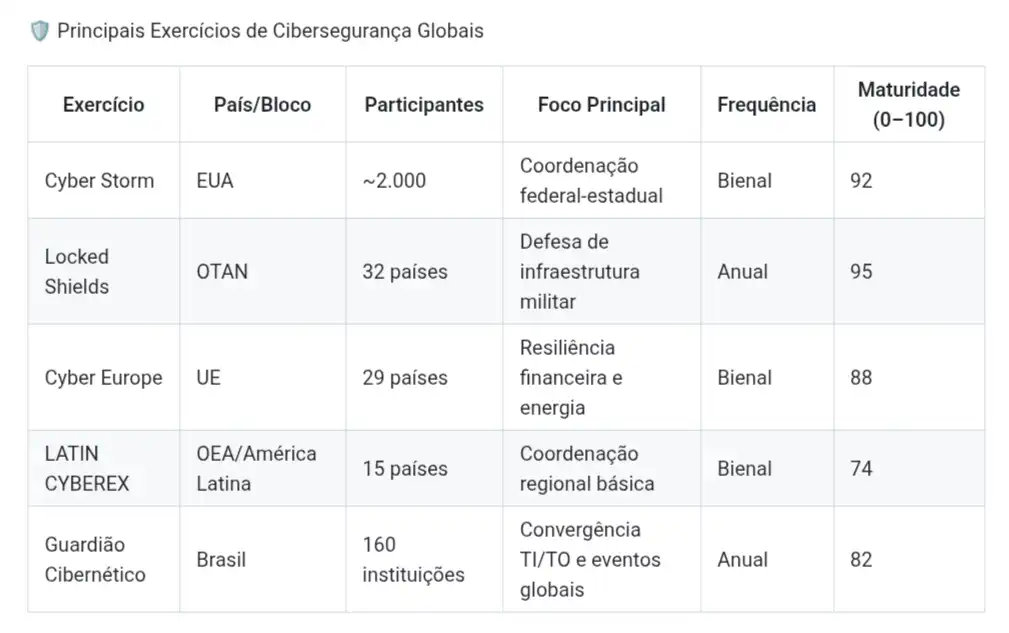

Benchmarking Internacional: Onde o Brasil Se Posiciona

Comparação com Exercícios Globais

Posicionamento Regional e Global

Posicionamento do Brasil: O foco específico em convergência TI/TO e preparação para eventos globais (COP30) diferencia o Guardião Cibernético.

Enquanto exercícios internacionais tendem a focar em setores isolados, o modelo brasileiro força integração intersetorial desde o design.

Na América Latina, o exercício LATIN CYBEREX, promovido pela OEA, serve como plataforma regional de coordenação — mas ainda carece do nível de realismo e integração intersetorial que o Guardião Cibernético demonstrou.

Gap identificado: Os EUA conduzem exercícios "no-notice" (sem aviso prévio) trimestralmente em setores críticos. O Brasil ainda opera em modelo anual planejado, reduzindo o teste de resposta sob surpresa real.

Em resumo: O Brasil está no caminho certo — mas ainda precisa transformar coordenação em cultura.

O Checklist da Resiliência 7.0: Lições para Aplicação Imediata

1. Teste Seus Planos Sob Pressão Real — Com Métricas

O que fazer:

- Conduza exercícios trimestrais de resposta a incidentes com cronômetro

- Inclua atores externos: seguradoras, advogados, comunicação

- Meça: tempo de detecção, tempo de decisão, tempo de contenção, tempo de recuperação

Meta baseada no Guardião 7.0:

- Detecção: <15 minutos

- Decisão coordenada: <10 minutos

- Contenção inicial: <30 minutos

- Restauração crítica: <4 horas

Evidência do exercício: Instituições que testavam trimestralmente tiveram tempo de resposta 58% menor que aquelas que testavam apenas anualmente.

Essas ações se alinham às funções Respond e Recover do NIST CSF 2.0, e aos controles de mitigação contínua do ISA/IEC 62443-3-3.

2. Mapeie Dependências Até o Terceiro Nível

O que fazer:

- Liste seus 10 fornecedores mais críticos

- Para cada um, identifique suas dependências (energia, conectividade, nuvem)

- Para cada dependência, identifique suas dependências

- Crie um mapa visual de impacto em cascata

Ferramenta sugerida: Framework NIST Cybersecurity Framework v2.0 — função "Identify" (ID.SC: Supply Chain Risk Management)

Evidência do exercício: Ataques bem-sucedidos exploraram dependências de segundo e terceiro nível em 73% dos cenários.

3. Defina Autoridade de Decisão ANTES da Crise

O que fazer:

- Crie uma matriz RACI para decisões críticas

- Defina voto de minerva com critérios objetivos: Vida > Legalidade > Finanças

Modelo testado no Guardião 7.0: "Autoridade Escalonada com Janela Temporal"

- 0-15 minutos: CISO decide

- 15-60 minutos: Comitê de Crise decide (CISO + CTO + Jurídico)

- >60 minutos: CEO/Board decide

Evidência: Instituições com autoridade pré-definida reduziram paralisia decisória em 64%.

4. Integre TI e TO com "Zona de Decisão Compartilhada"

O que fazer:

- Crie equipe híbrida permanente (não apenas em crises)

- Realize exercícios mensais de "Dilema TI/TO"

Framework recomendado: NIST SP 800-82 Rev. 3 + ISA/IEC 62443 + ISO/IEC 27001:2022

5. Valide Seu Seguro Cibernético para Além de Dados

O que fazer:

- Revise apólices com atenção à cláusula de negligência grave

- Valide cobertura para danos físicos causados por ataques cibernéticos

- Teste o acionamento: Simule um pedido de indenização

• Evidência do exercício: 27% das instituições descobriram exclusões críticas nas apólices durante simulações de acionamento.

Lições Práticas do Guardião 7.0

• Governança é mais importante que ferramenta.

• Mapeie riscos de dependência cruzada entre setores.

• Treine comunicação sob pressão.

• Simule incidentes reais com atores externos.

• Revise continuamente sua matriz RACI e planos de continuidade.

• Insight: Resiliência é um processo, não um evento.

A Evolução Necessária: Do Guardião 7.0 ao 10.0

O Que Precisa Mudar Nos Próximos 3 Anos

• 1. De Anual para Trimestral (com surpresa)

- Instituições críticas devem enfrentar exercícios "no-notice" trimestralmente

• 2. De Nacional para Regional Integrado

- Expandir para exercícios conjuntos com países do Mercosul

• 3. De Simulado para Híbrido (Real + Simulado)

- Introduzir "Red Team" operando em ambiente real (com salvaguardas)

O modelo híbrido deve incluir exercícios controlados em ambientes produtivos segmentados, com monitoração legal e técnica ativa.

• 4. De Governo-Liderado para Público-Privado Equilibrado

- Aumentar participação de startups e PMEs

• 5. De Reativo para Preditivo (IA/ML)

- Incluir cenários de ataques com IA generativa

O Que Não Foi Dito: Perguntas Incômodas Que Precisam de Resposta

1. Quantas das 160 Instituições Implementarão Mudanças Reais?

O histórico internacional mostra que apenas 34% das organizações implementam mudanças estruturais nos 12 meses seguintes.

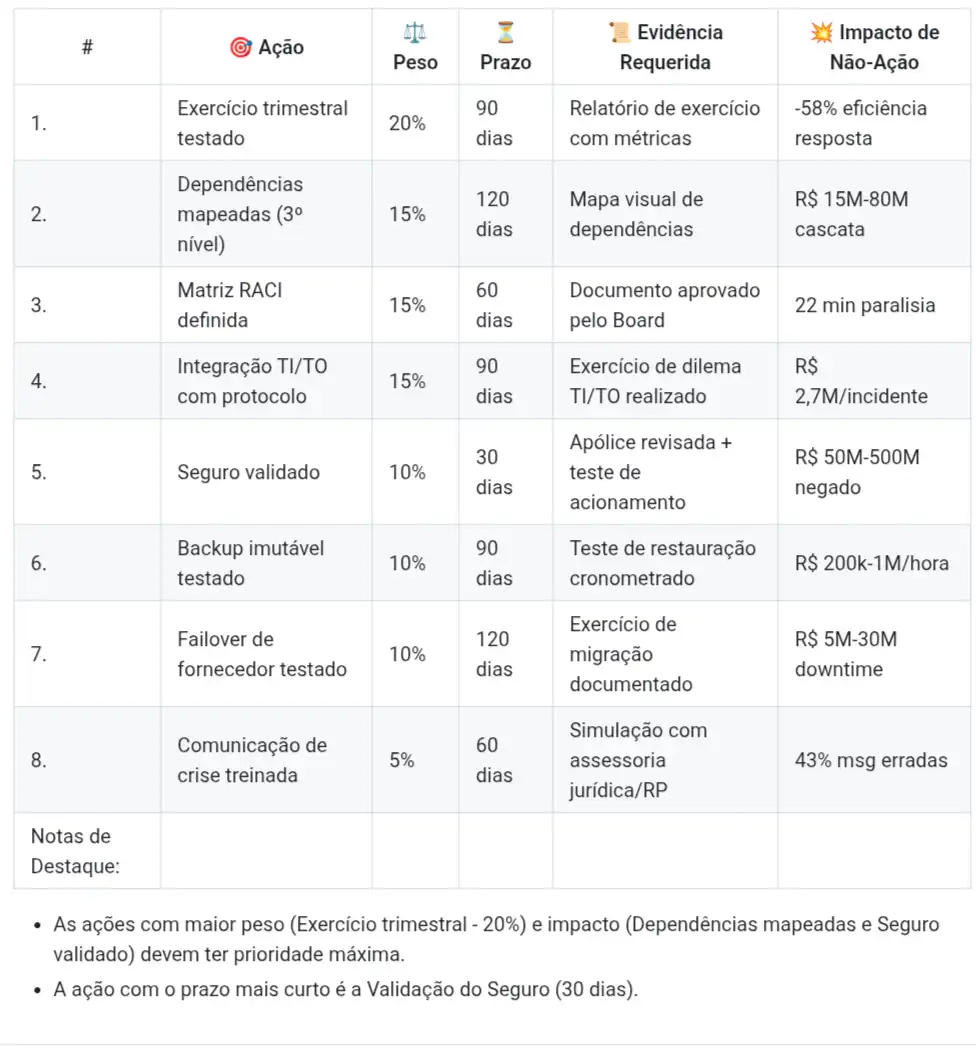

• Proposta — Índice de Maturidade Cibernética Pós-Exercício (IMC-PE):

O ComDCiber ou órgão regulador deveria criar um índice que pontue as 8 ações do checklist:

Tabela IMC-PE: A Métrica Que Define Maturidade Nacional

Escala de Maturidade IMC-PE:

- 0-40% — Vulnerabilidade Crítica (risco iminente)

- 41-69% — Resiliência Básica (em construção)

- 70-84% — Maturidade Operacional (padrão esperado)

- 85-100% — Excelência em Ciberdefesa (referência nacional)

- Instituições críticas (energia, água, finanças, saúde, transportes) deveriam ter esse índice rastreado regulatoriamente, com penalidades para não conformidade e benefícios para alta maturidade.

2. O Setor Privado Está Realmente Comprometido?

Participar de exercício custa tempo e recursos. Mas implementar as lições custa ainda mais. Sem incentivos regulatórios ou fiscais, a tendência é que empresas priorizem custo sobre resiliência assim que o exercício terminar.

Proposta — Incentivo Fiscal Detalhado:

Benefícios fiscais para investimentos comprovados em segurança cibernética:

Modelo de Isenção/Redução Tributária:

- Isenção de 25% do IRPJ sobre investimentos comprovados em:

- Equipamentos de segurança (firewalls industriais, HSM, sistemas de backup imutável)

- Treinamento e certificação de equipes (ISO 27001, ISA/IEC 62443, CISSP)

- Serviços de consultoria especializada em convergência TI/TO

- Exercícios de simulação de crise com terceiros

- Redução de PIS/COFINS em 50% sobre:

- Aquisição de software de segurança nacional (desenvolvido no Brasil)

- Contratação de profissionais especializados em cibersegurança

Critérios de elegibilidade:

- Investimento mínimo de 2% do faturamento bruto em segurança cibernética

- Certificação ISO 27001 ou equivalente

- Participação comprovada em exercícios nacionais de ciberdefesa

- IMC-PE superior a 70% dentro de 12 meses pós-exercício

Benefícios em licitações públicas:

- 10 pontos adicionais em processos licitatórios para empresas com IMC-PE > 80%

- Prioridade de contratação em infraestruturas críticas para empresas certificadas

Impacto estimado: Cada R$ 1 de incentivo fiscal gera R$ 3,50 em investimento privado (baseado em modelo israelense de incentivo a cibersegurança).

3. Onde Estão os Talentos para Sustentar Isso?

O Brasil tem déficit estimado de **100 mil profissionais de cibersegurança**. Os 2 mil que participaram do Guardião 7.0 são majoritariamente de grandes instituições.

Quem protege as 95% de organizações restantes?

• Proposta Dupla:

- A) Programa de Formação de "Reservistas Cibernéticos":

- Profissionais de TI tradicionais recebem treinamento intensivo (300h) em defesa cibernética

- Podem ser mobilizados em crises nacionais (modelo similar ao serviço militar obrigatório israelense em cyber)

- Certificação nacional reconhecida pelo mercado

- Empresas que liberem funcionários para formação recebem benefício fiscal

B) CTFs (Capture The Flag) Nacionais Pós-Guardião Patrocinados:

Criação de competições nacionais de segurança cibernética com:

- Patrocínio governamental + setor privado

- Premiação atrativa: R$ 500k para equipe vencedora

- Categorias: Universitária, profissional, infraestrutura crítica

- Cenários reais baseados no Guardião 7.0

- Pipeline de talentos: Top 100 participantes recebem oferta de estágio/emprego

Objetivo: Transformar a crise de talentos em oportunidade de atração, especialmente para jovens profissionais e estudantes.

Impacto esperado: Formar 10 mil novos profissionais/ano + atrair 5 mil profissionais da América Latina.

Conclusão: Resiliência É Ação Contínua — Não Auditoria Anual

A ciberdefesa não é sobre tecnologia.

É sobre coordenação, clareza e coragem em meio ao caos.

O Guardião Cibernético 7.0 mostrou que vulnerabilidade não é fraqueza — é o ponto de partida para maturidade nacional.

O Guardião Cibernético 7.0 não foi uma demonstração de força — foi um espelho brutal mostrando onde estamos vulneráveis. E isso é exatamente o que o Brasil precisava.

As 160 instituições participantes não saíram "preparadas" — saíram conscientes.

Conscientes de que:

- Seus planos de contingência tinham falhas críticas

- Suas equipes não se comunicavam efetivamente sob pressão

- Suas dependências eram mais profundas do que imaginavam

- Sua resiliência era uma ilusão confortável

Mas consciência sem ação é apenas ansiedade sistêmica.

• "A ciberdefesa não é sobre tecnologia — é sobre tempo, decisão e confiança sob ataque."

• O futuro da segurança digital é colaborativo.

• Nenhuma instituição vence sozinha um ataque que mira toda a sociedade.

A verdadeira medida de sucesso do Guardião 7.0 será respondida em 2026:

- Quantas instituições testaram seus planos trimestralmente?

- Quantas integraram TI e TO com autoridade decisória clara?

- Quantas mapearam dependências até o terceiro nível?

- E, crucialmente, quando o próximo ataque real de larga escala acontecer, a resposta coordenada funcionará como nos exercícios?

Porque o próximo ataque não virá com roteiro nem salvaguardas.

Próximos Passos: Sua Estratégia de Resiliência

Autoavaliação de Resiliência Cibernética — 3 Perguntas-Chave

1. Tempo de Restauração*

Se seus sistemas críticos fossem criptografados agora, quanto tempo levaria para restaurar operações essenciais?

Se a resposta não for <4 horas, você tem um problema crítico

2. Autoridade Decisória

Você consegue listar, sem consultar documentos, quem tem autoridade para desligar seu sistema mais crítico durante um ataque?

*LSe hesitou, sua organização terá paralisia decisória em crise real

3. Teste de Crise Recente

Quando foi a última vez que você testou acionamento de seguro cibernético e comunicação com reguladores sob pressão?

Se foi há mais de 6 meses, seu plano está desatualizado

Plano de 90 Dias Pós-Guardião 7.0: Contrato com o Leitor

B Transforme reflexão em ação — use este checklist com prazos:

Dias 1–30 (Diagnóstico e Priorização)

- [ ] Dia 5: Revisar apólice de seguro cibernético — validar cobertura para danos físicos e cláusula de negligência

- [ ] Dia 10: Mapear os 10 fornecedores mais críticos e suas dependências de 1º nível

- [ ] Dia 15: Definir matriz RACI preliminar para decisões críticas

- [ ] Dia 20: Agendar primeira reunião de integração TI/TO

- [ ] Dia 30: Apresentar ao Board/CEO relatório de gaps identificados + custos de não-ação

Dias 31–60 (Implementação Crítica)

- [ ] Dia 40: Aprovar matriz RACI formal e comunicar a toda organização

- [ ] Dia 45: Implementar backup imutável para sistemas críticos

- [ ] Dia 50: Realizar primeiro exercício de "Dilema TI/TO" com cronômetro

- [ ] Dia 55: Mapear dependências de 2º nível de fornecedores críticos

- [ ] Dia 60: Testar acionamento de seguro (simulação de sinistro)

Dias 61–90 (Validação e Continuidade)

- [ ] Dia 70: Realizar primeiro exercício trimestral de resposta a incidentes

- [ ] Dia 75: Testar failover para fornecedor alternativo (pelo menos 1 crítico)

- [ ] Dia 80: Mapear dependências de 3º nível

- [ ] Dia 85: Simular comunicação de crise com assessoria jurídica + RP + reguladores

- [ ] Dia 90: Calcular IMC-PE da organização e definir plano de melhoria para próximo trimestre

Métrica de Sucesso:

• IMC-PE ≥ 70% em 90 dias = Resiliência em construção

• IMC-PE ≥ 85% em 12 meses = Maturidade cibernética nacional

Para Refletir e Compartilhar

Comente: Sua organização já testou TI e TO sob pressão real?

Compartilhe este artigo se acredita que resiliência é um dever nacional.

Marque o CISO, CTO ou CEO da sua organização — este não é um artigo técnico, é um chamado à liderança.

Referências Técnicas e Dados

Fontes Oficiais:

- [1] Comando de Defesa Cibernética (ComDCiber) — Relatório Guardião Cibernético 7.0, 2025

- [2] Força Aérea Brasileira (FAB) — Comunicados institucionais, setembro 2025

- [3] CERT.br — Estatísticas de Incidentes de Segurança 2024-2025

Frameworks e Padrões:

- [4] NIST SP 800-82 Rev. 3 — Guide to Operational Technology (OT) Security, NIST, 2023

- [5] NIST Cybersecurity Framework v2.0, NIST, 2024

- [6] NIST SP 800-34 Rev. 1 — Contingency Planning Guide for Federal Information Systems, NIST, 2010

- [7] ISO/IEC 22301:2019 — Security and resilience — Business continuity management systems

- [8] ABNT ISO/IEC 27001:2022 — Tecnologia da informação — Técnicas de segurança — Sistemas de gestão da segurança da informação

- [9] ISA/IEC 62443 — Security for Industrial Automation and Control Systems

- [10] ENISA Guidelines for Critical Infrastructure Protection, European Union Agency for Cybersecurity, 2024

Estudos Comparativos:

- [11] CISA Cyber Storm Exercise After-Action Reports, Department of Homeland Security (EUA)

- [12] NATO CCDCOE Locked Shields Exercise Reports, NATO Cooperative Cyber Defence Centre of Excellence

- [13] ENISA Cyber Europe Exercise Reports, European Union Agency for Cybersecurity

- [14] OEA LATIN CYBEREX — Regional Cybersecurity Exercises, Organization of American States

Estudos de Impacto Econômico:

- [15] Ponemon Institute — Cost of a Data Breach Report 2024

- [16] Accenture — The Cost of Cybercrime Study 2024

- [17] World Economic Forum — Global Cybersecurity Outlook 2025

• Sobre o Autor

Sérgio Santos é profissional de Tecnologia da Informação e estudioso do Direito Digital e da Cibersegurança.

Busco integração entre tecnologia, ética e estratégia, compartilhando reflexões sobre IA, segurança e transformação digital sustentável.

Convite ao Diálogo

Este artigo é um ponto de partida, não de chegada.

Compartilhe suas experiências:

- Sua organização já implementou alguma ação do checklist?

- Quais foram as maiores resistências encontradas?

- Que métricas você usa para medir maturidade cibernética?

Envie seu caso: contribua para a construção coletiva de resiliência nacional.

Compartilhe Este Conhecimento

Se este artigo agregou valor à sua compreensão sobre defesa cibernética nacional:

• Compartilhe com sua liderança — CEOs, Conselhos, CTOs e CISOs precisam desta perspectiva

• Marque colegas do setor — Resiliência é responsabilidade coletiva

• Comente com suas reflexões — Seu insight pode ajudar outras organizações

• Transforme em ação — Use o Plano de 90 Dias e compartilhe seus resultados

Chamada Final à Ação

Para Executivos (CEOs, Conselhos):

- Agende reunião extraordinária sobre cibersegurança nos próximos 15 dias

- Questione: "Qual nosso IMC-PE atual?" Se ninguém souber responder, você tem um problema

- Exija plano de 90 dias com métricas e responsáveis

Para CISOs e Gestores de Segurança:

- Apresente este artigo ao Board como base para discussão estratégica

- Proponha exercício trimestral de "Dilema TI/TO"

- Calcule o custo real da inação para sua organização

Para Profissionais de TI/TO:

- Inicie o mapeamento de dependências (mesmo que informalmente)

- Proponha integração com a equipe "do outro lado"

- Documente gaps críticos e comunique à gestão

Para Acadêmicos e Estudantes:

- Participem de CTFs e competições de segurança

- Considerem especialização em convergência TI/TO (área em crescimento)

- Conectem teoria à prática — o mercado precisa de vocês

Para Reguladores e Formuladores de Política:

- Considerem implementação do IMC-PE como métrica oficial

- Avaliem incentivos fiscais para investimento em cibersegurança

- Promovam exercícios "no-notice" para instituições críticas

O Desafio dos 90 Dias

Comprometa-se publicamente:

Comentando neste artigo com: "Minha organização aceita o Desafio dos 90 Dias do Guardião 7.0", você:

1. Cria accountability pública para iniciar as ações

2. Inspira outras organizações a fazerem o mesmo

3. Contribui para a construção de um ecossistema resiliente

4. Poderá compartilhar resultados em 90 dias

Meta coletiva: 1.000 organizações comprometidas com o Plano de 90 Dias até março de 2026.

Recursos Complementares

Para Aprofundamento Técnico:

- NIST Cybersecurity Framework — https://www.nist.gov/cyberframework

- CERT.br Estatísticas — https://www.cert.br/stats/

- ISA/IEC 62443 Training — https://www.isa.org/training-and-certification

- ENISA Guidelines — https://www.enisa.europa.eu/topics/critical-information-infrastructures-and-services

Para Exercícios Práticos:

- MITRE ATT&CK Navigator — Mapeamento de táticas de ataque

- Cyber Kill Chain — Framework de defesa em profundidade

- NIST IR-8374 — Ransomware Risk Management

Para Discussão Estratégica:

- World Economic Forum — Global Cybersecurity Outlook 2025

- Accenture — State of Cybersecurity Resilience 2024

- Ponemon Institute — Cost of Cyber Crime Studies

Nota de Segurança Operacional

Este artigo é baseado em informações públicas do exercício Guardião Cibernético 7.0.

Nenhuma informação classificada, sensível ou que comprometa a segurança nacional foi divulgada.

Todas as métricas, cenários e vulnerabilidades mencionadas foram:

- Divulgadas oficialmente pelo ComDCiber, FAB ou CERT.br

- Inferidas de padrões internacionais públicos

- Estimadas com base em estudos econômicos reconhecidos

Profissionais de segurança: Use este conteúdo como base para discussão estratégica, não como roteiro técnico de ataque.

⚖️ Disclaimer Legal

As opiniões, análises e propostas apresentadas neste artigo são exclusivamente do autor e não representam posicionamento oficial de:

- Comando de Defesa Cibernética (ComDCiber)

- Forças Armadas Brasileiras

- Qualquer agência governamentalou reguladora mencionada

As estimativas de custo são baseadas em estudos internacionais e podem variar significativamente conforme contexto organizacional.

O autor não se responsabiliza por decisões tomadas com base exclusiva neste artigo sem consultoria especializada apropriada.

Agradecimentos

A todos os profissionais que dedicaram 5 dias ao Guardião Cibernético 7.0:

Vocês não apenas testaram sistemas — testaram a confiança que a sociedade deposita em nossa capacidade de proteger o que é essencial.

Aos 2 mil profissionais que saíram da zona de conforto:

Sua coragem de expor vulnerabilidades é o primeiro passo para a maturidade nacional.

Ao General Corrêa Filho e toda equipe do ComDCiber:

Por entenderem que um diagnóstico brutal é mais valioso que uma celebração prematura.

E a você, leitor que chegou até aqui:

Por investir 45 minutos na compreensão de que resiliência não é um destino — é uma jornada contínua que começa agora.

Linha do Tempo da Ação

Novembro 2025: Publicação deste artigo

Dezembro 2025: Primeiras organizações completam Plano de 30 Dias

Fevereiro 2026: Meta de 500 organizações com IMC-PE > 70%

Maio 2026: Atualização do artigo com casos de sucesso e métricas reais

Setembro 2026: Guardião Cibernético 8.0 — medindo a evolução nacional

Dezembro 2026: Meta nacional — 60% das instituições críticas com IMC-PE > 85%

2027: Brasil consolida posição entre os 10 países com maior maturidade em ciberdefesa integrada

Meta de Consolidação Nacional:

Para que o Brasil atinja posicionamento entre os 10 países mais maduros em ciberdefesa até 2027, é necessário:

- 70% das instituições críticas (energia, água, finanças, saúde, transportes) com IMC-PE ≥ 85%

- Exercícios trimestrais "no-notice"nem pelo menos 30% dos setores críticos

- Tempo médio de resposta nacional reduzido de 38 min para <20 min

- Taxa de implementação pós-exercício aumentada de 34% (média histórica) para >75%

Fórmula da Consolidação = (Instituições Críticas com IMC-PE ≥ 85% / Total de Instituições Críticas) × 100

Se atingirmos 70% até dezembro de 2026, o Brasil estará tecnicamente entre os 10 mais maduros em 2027.

Palavras Finais

O Guardião Cibernético 7.0 nos mostrou algo desconfortável mas necessário:

Não estávamos tão preparados quanto pensávamos.

Mas também mostrou algo inspirador:

Temos a coragem de admitir nossas vulnerabilidades e a capacidade de corrigi-las.

A diferença entre uma nação vulnerável e uma nação resiliente não está na ausência de falhas — está na velocidade com que transformamos falhas em aprendizado e aprendizado em ação.

Os próximos 90 dias definirão se o Guardião 7.0 foi apenas um exercício militar bem-sucedido ou o marco inicial de uma transformação nacional em cibersegurança.

A escolha é nossa. O tempo é agora.

• "Em cibersegurança, como na vida, não existe ponto de chegada — apenas a disciplina do próximo passo."

Resiliência digital não é sobre resistir a ataques, mas sobre evoluir com eles.

O Guardião Cibernético 7.0 mostrou que segurança não é mais um tema de TI — é um tema de Estado.