O Cruel e Persistente Espião Keylogger

Keylogger

Definição de keyloggers

Um keylogger ou keystrokelogger captura de teclado é uma forma de malware ou hardware que acompanha e registra seus toques de tecla conforme você digita.

Pode ser usado de maneira furtiva, ele pega informações e envia para um hacker usando um servidor de comando e controle (C&C). O hacker então analisa os toques de teclas para localizar nomes de usuários e senhas e os usos para hackear sistemas seguros.

Ressaltando que o Keylogger pode se tornar invisível para o usuário, bem como, enviar dados capturados remotamente ao atacante.

Tipos de Keyloggers

Keyloggers de software: Os keyloggers de software são malware instalados em um computador infectado. Ele monitora eventos no computador para detectar pressionamentos de teclas e pode captar vídeo ou áudio.

Keyloggers de hardware: Um keylogger de hardware é um dispositivo físico conectado entre o teclado e o computador. Com teclados USB, ele será conectado diretamente à porta USB do computador e o computador será conectado a ele.

Keyloggers móveis : Os keyloggers móveis são malware móveis que implementam a mesma funcionalidade de um keylogger de software em um computador. A principal diferença é que um keylogger móvel registrará as interações com uma tela sensível ao toque, em vez de um teclado, e poderá ter a capacidade de monitorar ações adicionais no dispositivo infectado.

Simulador de Keylogger

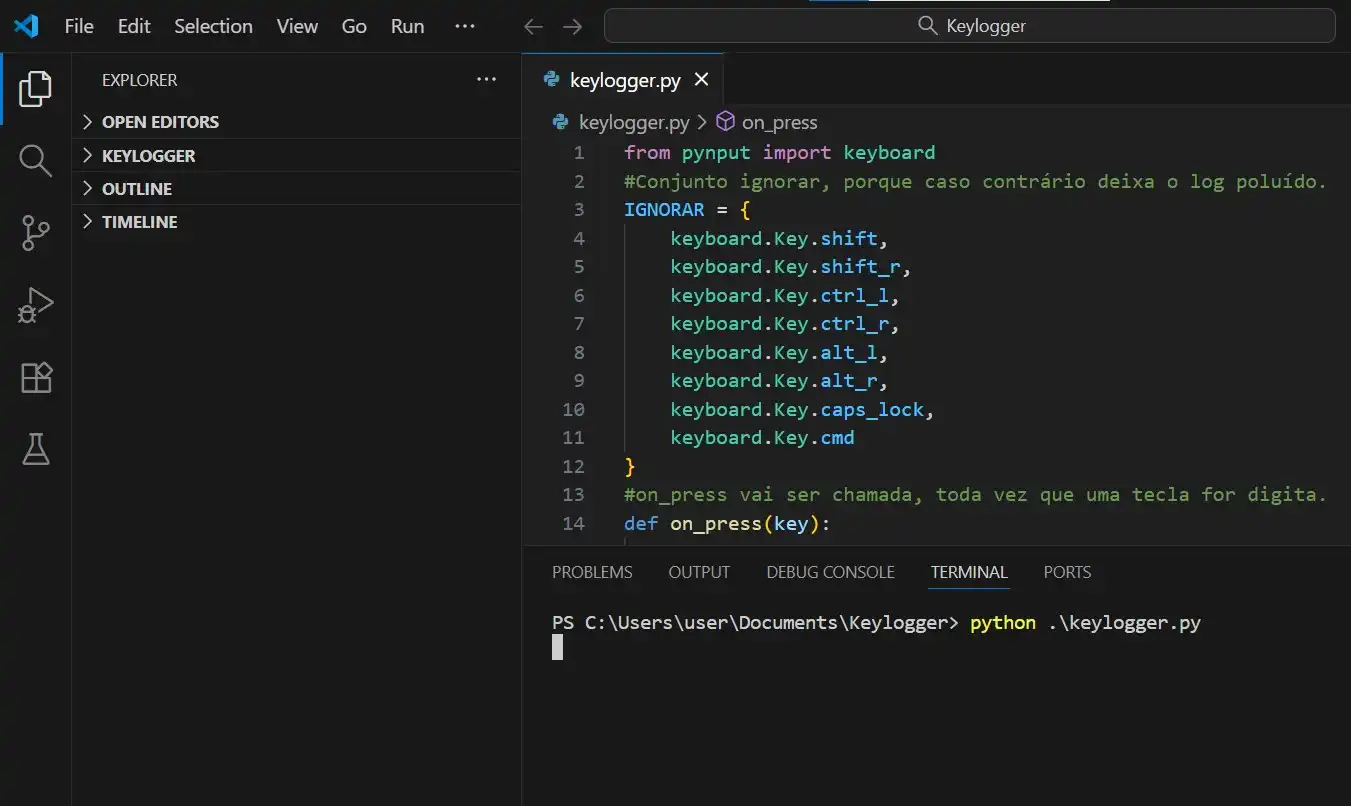

- Iremos utilizar o VS Code.

Editor de código-fonte gratuito e poderoso desenvolvido pela Microsoft para Windows, macOS e Linux.

- Link para downloads: https://code.visualstudio.com/

Captura de teclas em arquivo .txt , de modo furtivo realizado conforme as seguintes etapas:

1 - Estaremos utilizando Pynput que é uma biblioteca Python para monitorar e monitorar dispositivos de entrada, como mouse e teclado. Ela permite automatizar tarefas ao permitir que seu programa controle o movimento do mouse, cliques, digitação e até mesmo captura de ações do usuário.

Importe o módulo usando os seguintes comandos: from pynput import keyboard.

2 - Criar Conjunto ignorar, porque caso contrário deixa o log poluído.

3 - on_press será chamado, toda vez que uma tecla for digitada.

4 - Teclas que não são consideradas caracteres, usamos o except.

5 - Na linha principal ativamos o ( Listener, ouvido do teclado).

keyboard.Listener(on_press=on_press)

Código executado

Rodando o script para capturar teclas em arquivo.txt .

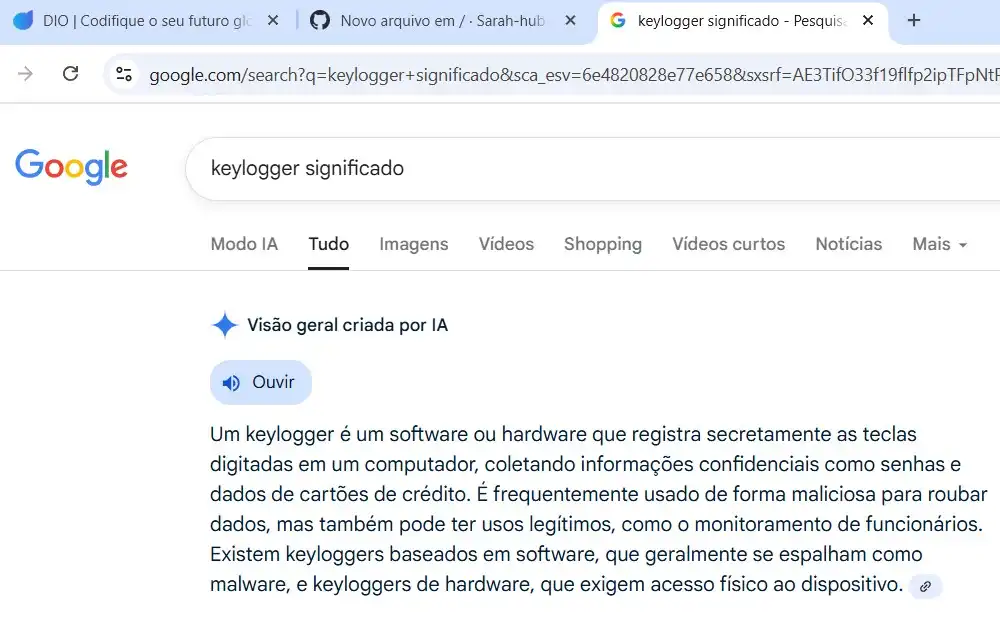

Pesquisa sendo realizada na Web pelo "alvo", na página do Google.

Nesta prática, para fins didáticos, bem como, para demonstrar como de fato o Keylogger é absurdamente eficiente em registrar e armazenar as teclas pressionadas por um usuário em um computador ou dispositivo móvel.

Fiz uma pesquisa em uma página do Google, fora de meus arquivos, ou programas instalados em meu sistema operacional.

Após a nova sessão do script, realizei a pesquisa: "keylogger significado".

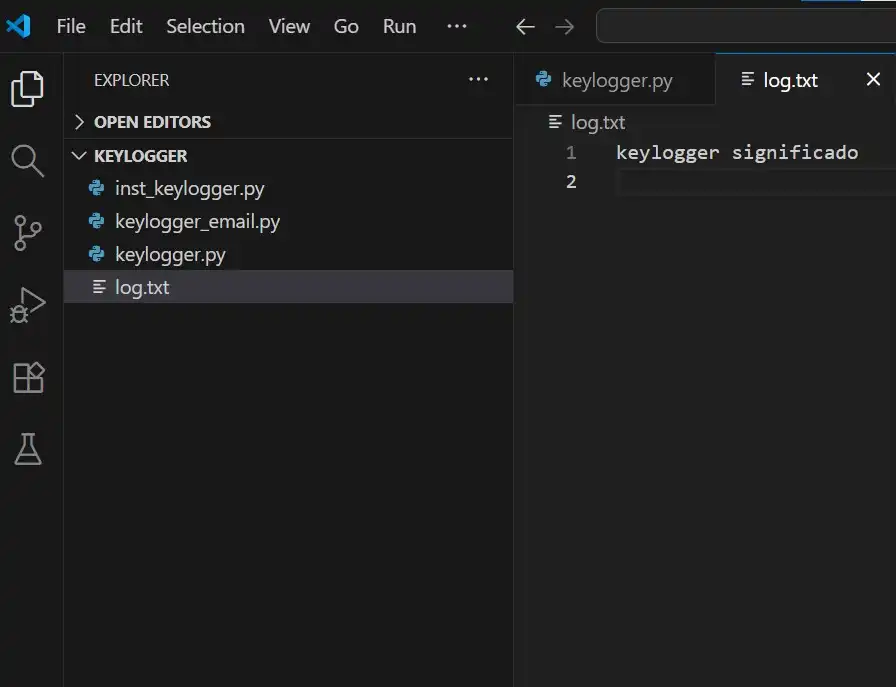

Depois verifiquei que foi criado automaticamente um arquivo.txt : log.txt, que trazia tudo que foi digitado na página do Google:

Ressaltando que o Keylloger é tão cruel e rápido que ele continua trazendo tudo, absolutamente " TUDO " que eu digito no meu computador.

Demonstrando na prática a eficiência desse ataque, que de maneira furtiva pode enviar os dados capturados remotamente para outro lugar ao "atacante" .

Através do comando: pip install secure-smtpplib

O módulo smtplib é a biblioteca padrão do Python que implementa o protocolo SMTP, permitindo o envio de e-mails de forma programática, e o "secure" se refere à camada de segurança adicional.

Reflexão sobre Defesa

As medidas de prevenção e defesa contra ransomware e keylogger envolvem uma abordagem multicamadas, combinando tecnologia e boas práticas de segurança.

As ações mais recomendadas incluem o uso de software de segurança atualizado, backups regulares e vigilância contra golpes de phishing.

Vamos destacar alguns pontos importantes a serem analisados:

1. Uso de Software de Segurança Abrangente

Antivírus e Antimalware: Instale e mantenha software antivírus e antimalware confiável e aalizado em todos os dispositivos.

Essa ferramenta pode detectar anomalias, como foi realizada anteriormente em meu sistema quando fui rodar o arquivo ransonware.py , onde foi bloqueada uma atividade suspeita ou seja através do antivírus foi evidenciada a atividade suspeita.

Firewall Ativo: Utilize um firewall tanto de Sistemas quanto de Redes para ajudar a controlar o tráfego que entra e sai da máquina, bloqueando acessos não autorizados e testando a comunicação de malwares com servidores externos.

2. Monitoramento do Comportamento de Aplicativos

O monitoramento do comportamento de aplicativos é uma técnica de segurança avançada para a implementação da estratégia de defesa em profundidade (segurança em camadas) que analisa os padrões de atividade de um aplicativo para identificar comportamentos anômalos ou suspeitos que possam indicar uma ameaça cibernética.

Em vez de procurar por assinaturas de malware conhecidas (método tradicional), ele busca por irregularidades e ações inesperadas (anomalias comportamentais).

Isso é feito monitorando atividades como padrões de login, acesso a arquivos, tráfego de rede gerado pelo aplicativo e interações com o sistema operacional.

3. Utilização de Ambientes Isolados

A utilização de ambientes isolados é uma estratégia fundamental e eficaz na cibersegurança, que ajuda a conter e mitigar o impacto de ataques cibernéticos, limitando a capacidade de uma ameaça que se espalha para sistemas críticos.

4. Sandbox

Crie um ambiente de teste isolado e seguro (uma "caixa de areia") para executar ou analisar arquivos, programas ou links suspeitos.

Qualquer malware ou comportamento malicioso fica contido nesse ambiente e não pode afetar o sistema operacional principal ou a rede de produção.

5. Conscientização do Usuário

A conscientização do usuário contra ataques cibernéticos envolve educar as pessoas sobre as ameaças para que possam identificar e evitar perigos, como phishing e malware.

Ressaltando que o ELO MAIS FRACO da Cibersegurança sempre será o HUMANO !

Por isso é necessário adotar práticas como usar senhas fortes, autenticação de dois fatores, manter o software atualizado, não abra anexos de e-mails suspeitos e desconfie de links, mesmo que pareçam vir de fontes confiáveis.

Verifique a fonte antes de clicar em qualquer link, desconfie de links e anexos suspeitos e não compartilhe dados pessoais em excesso.

Sarah Marcela

https://github.com/Sarah-hub-loop