MITRE ATT&CK | Descubra como hackers pensam e como derrotá-los!

#Cibersegurança #Cybersecurity #Mitre Att&ck #Segurança da Informação

O QUE É O MITRE ATT&ACK

Sabe quando você ouve ou lê alguma informação sobre um ataque hacker a alguma empresa e fica se perguntando como foi que fizeram um ataque daqueles e como os caras devem ser super gênios para fazer essas grandes façanhas? Bem, e se eu te disser que alguns nem são tão gênios assim, mas apenas pessoas com determinação, tempo, uma falta de ética e, acima de tudo organização? Sim, é preciso ser muito organizado e usar passos precisos para chegar a invadir grandes empresas.

Uma das coisas mais interessantes é saber que existe uma ferramenta que quebra esses passos e mostra de uma forma muito bem estruturada tudo o que é feito para encontrar, explorar e se aproveitar de uma invasão e essa é a MITRE ATT&CK. Ela é um verdadeiro mapa sobre como os hackers agem e como hackers éticos, pentesters, red teamers, desenvolvedores e demais profissionais devem pensar e agir quando estamos criando uma aplicação, seja web ou mobile.

Já ouvir falar de security first, ou, segurança primeiro? Pois é, se você começa o desenho de um código já pensando em todas as possibilidades de segurança, você já sai na frente de centenas (ou mesmo milhares) de outros profissionais que acabam tendo mais gasto de tempo e dinheiro corrigindo falhas do que lançando aplicações seguras para o seu público. Então, da próxima vez que for desenhar uma arquitetura de código, pensar no primeiro esboço, recomendo que consulte o MITRE para se antecipar e sair na frente de problemas.

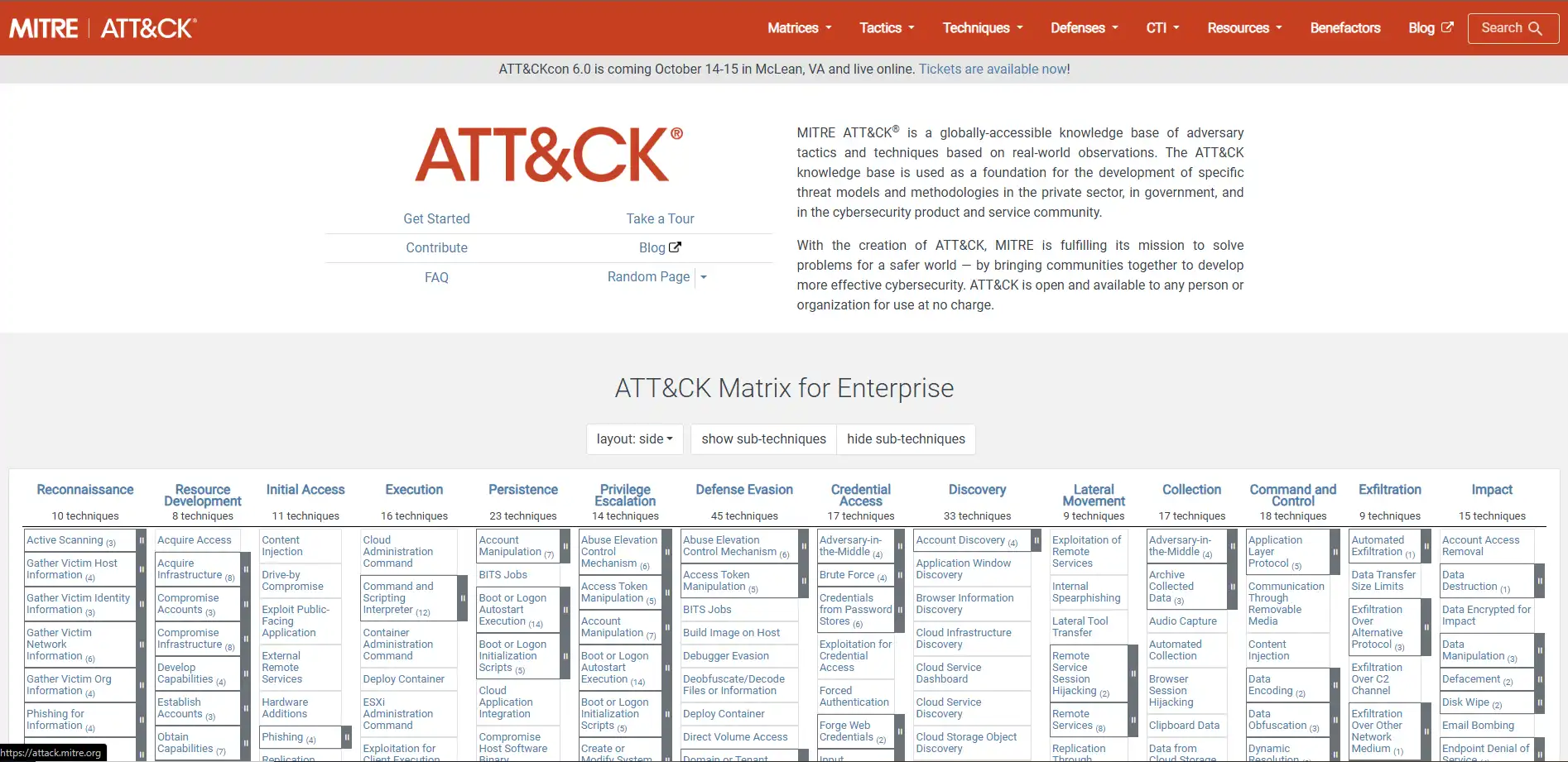

O MITRE ATT&CK parece intimidador à primeira vista, com suas fileiras de informações, mas ao passar por cada um dos itens você percebe que são passos, iniciados no Reconnaissance e terminando no Impact, ou seja, você começa no reconhecimento da aplicação que deseja invadir e vai passando pelos degraus até chegar no impacto desejado, seja obtenção de dados, sequestro de dados, que é o famoso ransomware, ou muitos outros.

DO RECONHECIMENTO À CONQUISTA

Como comentado anteriormente, podemos ver, assim que acessamos o MITRE, os passos para invasão que passam por:

- Reconnaissance - reconhecimento do terreno, é onde o invasor levanta informações sobre a aplicação como a linguagem em que ela foi criada e sua versão, se utiliza nuvem e qual seria, se possui cookies que permitam conseguir mais informações, escaneamento de portas, dentre outras informações;

- Resource Development - aqui a ideia é desenvolver ações que permitam conseguir recursos, como tentativa de acesso, levantar certificados de registro, sniffar a rede em busca de dados e formas de acesso;

- Initial Access - conseguir acesso incial através de phishing, captura de informações via wi-fi, invasão de hardware, exploração de partes públicas da aplicação;

- Execution - utilização de scripts para executar comandos, efetuar injeção de informações, tomada de contêiners, invasão à Cloud;

- Persistence - uma vez que obtém-se o acesso a ideia é tornar a invasão persistente, ou seja, continuar no sistema mesmo em caso de desligamento, boot ou reinicio;

- Privilege Escalation - é aqui que são testadas todos os procedimentos de segurança de IAM, ou Identity and Access Management (Gerenciamento de Identidade e Acessos), porque a má administração como usuários superprivilegiados, falta de inativação de ID de colaboradores desligados da empresa, além de grupos de usuários mal configurados permite que o invasor consiga ir subindo da cadeia hierárquica até conseguir um usuário com privilégios altíssimos e, portanto, com acesso à informações sensíveis;

- Defense Evasion - conseguir se safar de scanning e busca de ameaças;

- Credencial Access - obter acessos a credenciais via ataques de força bruta, credenciais fake ou mesmo capturando informações em tráfego de rede;

- Discovery - nessa fase o sistema já está profundamente comprometido e o invasor consegue descobrir informações importante de toda a infraestrutura da empresa;

- Lateral Movement - com todos os acessos e informações obtidas, o invasor pode movimentar-se lateralmente, explorando contatos internos e obtendo cada vez mais acessos e informações por seus privilégios na rede;

- Collection - é aqui que dados começam a ser copiados, extraviados e guardados;

- Command and Control - como o nome indica, o invasor agora tem poder de comandar aplicações, bancos de dados, encriptar dados, mudar informações e até corrompê-las. O dano a partir daqui pode ser imenso;

- Exfiltration - é o roubo dos dados copiados ou removidos, é onde podem ocorrer os ransomwares para ganho pessoal, vazamento, entre outras ações;

- Impact - por fim temos o impacto que pode ser reputacional, financeiro, processual, legal, podendo levar empresas inteiras à falência.

Como é possível ver, é quase uma receita de bolo, com passos bem definidos, estratégias e ferramentas que podem ser usadas em cada momento propício.

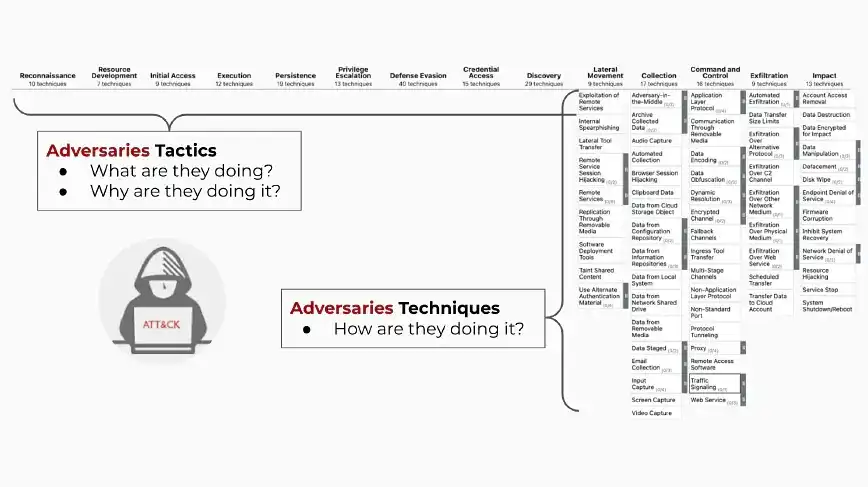

TTP - TÁTICAS, TÉCNICAS E PROCEDIMENTOS

Mas para todo mal: a cura! Sim, os mesmos passos que podem levar à queda, podem ser estudados por especialistas em cibersegurança, desenvelvedores, arquitetos, QAs, todos os que compõem a criação de aplicações e software dentro de uma empresa. O MITRE ATT&CK traz, juntamente com os passos principais, informações sobre as táticas, técnicas e procedimentos adotados por invasores e com isso, também inclui formas eficientes de mitigação que acompanham a atualização das ameaças, permitindo que estejamos à frente ou ao menos em paralelo com o que pode ser feito para prejudicar nossas empresas e nosso dia a dia.

Como profissionais da informação é importante que conheçamos o MITRE e os dados riquíssimos que ele possui, para que, ao olharmos nosso código no dia-a-dia passemos a olhar com mais viés analítico e fazendo as perguntas certas:

Os dados que meu usuário inclui em um formulário estão criptografados?

- Meus cookies estão com as flags se segurança corretas?

- Os acessos dos colaboradores estão bem distribuídos?

- O tráfego de rede tem as regras corretas aplicadas no firewall?

- É possível injetar um script malicioso naquele campo de comentários do meu aplicativo?

O MITRE pode ser uma excelente ferramenta para auxiliar no conhecimento dos times sobre ameaças no código, na Cloud, arquitetura e mesmo em testes que fazemos. E ele é tão atualizado que tem uma versão para vulnerabilidades em Inteligências Artificiais! Mas este assunto fica para um outro artigo.

Fontes:

MITRE ATTACK. Mitre Att&ck. https://attack.mitre.org/

PALOALTO Networks. What is the mitre attack matrix. https://www.paloaltonetworks.com/cyberpedia/what-is-mitre-attack-matrix