Como Hackers Usam a Psicologia Para Invadir Sistemas — Entenda a Engenharia Social

🧠 Como a manipulação psicológica se tornou a arma mais poderosa do cibercrime moderno

No mundo digital, muitas pessoas acreditam que os maiores ataques acontecem com códigos complexos e invasões de sistemas altamente protegidos. Mas a verdade é que, na maioria das vezes, o elo mais fraco não é o computador — é o ser humano.

A engenharia social é a arte de explorar a confiança, a distração e a curiosidade das pessoas para obter acesso a informações, sistemas ou recursos confidenciais.

Neste artigo, você vai entender como esses ataques acontecem, quais são as etapas do ciclo de vida da engenharia social e, principalmente, como se proteger de golpes que não atacam máquinas, mas sim comportamentos.

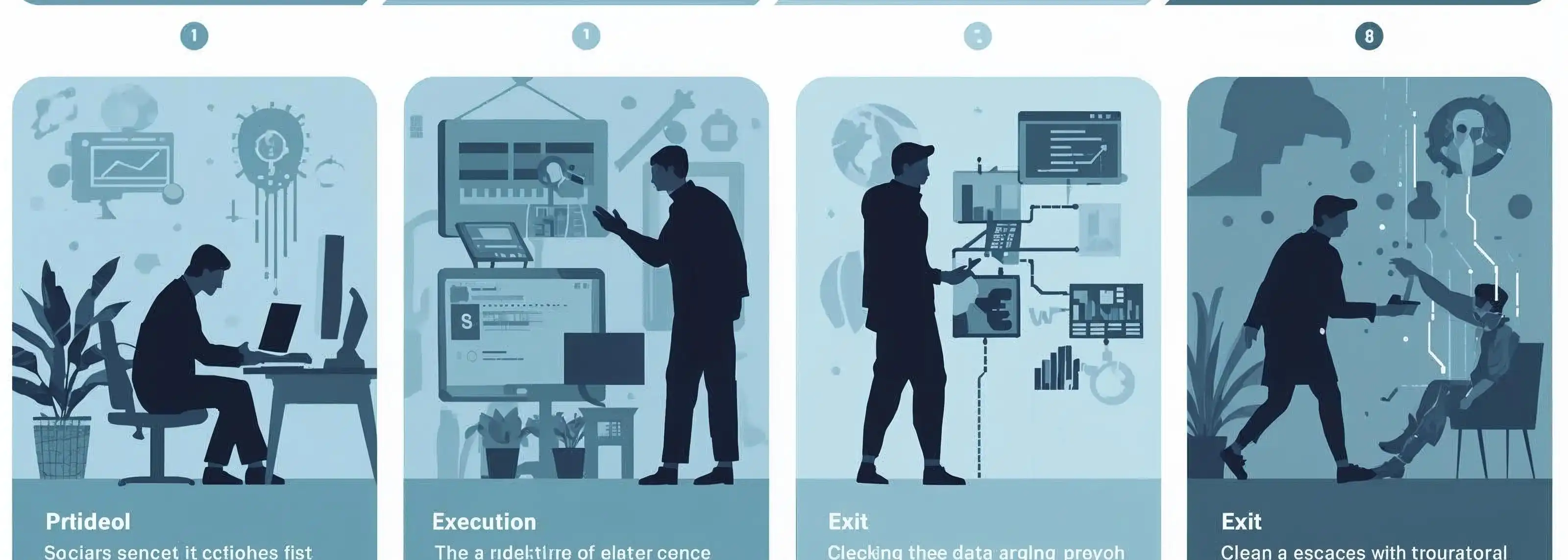

🔄 O Ciclo de Vida da Engenharia Social

Assim como um desenvolvedor segue um fluxo lógico para criar um sistema, o engenheiro social também segue etapas estratégicas para aplicar um golpe. Conhecer esse ciclo é essencial para reconhecer sinais de manipulação antes que seja tarde demais.

🔍 1. Investigação — Preparando o Terreno

O primeiro passo de um ataque é coletar informações. O invasor pesquisa sobre a empresa, funcionários, hábitos e até publicações em redes sociais. Esses dados ajudam a construir uma narrativa convincente.

💡 Exemplo: Um golpista pode descobrir o nome do seu chefe no LinkedIn e enviar um e-mail falso pedindo um “relatório urgente”.

🎭 2. Engano — Ganhando a Confiança

Aqui entra o poder da persuasão. O engenheiro social cria um pretexto plausível para enganar a vítima — fingindo ser alguém confiável, como um colega, suporte técnico ou instituição legítima.

💬 Frases típicas: “Sou do TI, preciso do seu login para resolver um problema” ou “Você ganhou um prêmio, clique aqui para confirmar”.

⚙️ 3. Execução — Colocando o Plano em Ação

Depois de conquistar a confiança, o atacante executa o golpe. Pode ser instalar um malware, roubar credenciais ou acessar dados sensíveis. Tudo isso geralmente ocorre sem levantar suspeitas.

⚠️ Nessa fase, o dano já pode estar acontecendo — e a vítima, muitas vezes, nem percebe.

🚪 4. Saída — Limpando os Rastros

Por fim, o invasor apaga evidências do ataque, encerra a comunicação e desaparece. O objetivo é não deixar rastros e fazer parecer que nada aconteceu.

🔒 Muitas vezes, o golpe só é descoberto dias ou semanas depois.

🛡️ Como se Proteger de Ataques de Engenharia Social

Saber reconhecer e reagir é a melhor forma de defesa. Veja algumas práticas essenciais:

1. Desconfie de mensagens urgentes ou pedidos incomuns, mesmo que pareçam vir de alguém conhecido.

2. Não clique em links ou anexos suspeitos. Verifique sempre o remetente.

3. Nunca compartilhe senhas — nem com colegas, nem com “suporte técnico”.

4. Use autenticação multifator (MFA) em todas as contas possíveis.

5. Eduque sua equipe: treinamentos de conscientização reduzem drasticamente os riscos.

6. Mantenha o antivírus e sistemas atualizados, como uma camada extra de proteção.

💬 Conclusão

A engenharia social é um lembrete de que a segurança digital começa nas pessoas. Hackers podem invadir sistemas, mas é o comportamento humano que costuma abrir a porta. Quanto mais entendemos sobre esses ataques, mais preparados estamos para evitá-los.

🧠 Em cibersegurança, conhecimento é a primeira linha de defesa.